TẠO LDAP PROFILE ĐỂ SỬ DỤNG USER TRÊN WINDOWS

(Vigor 3900/2960/300B – Firmware 1.0.8 beta)

Bên cạnh việc quản lý theo nhóm IP, theo máy, hay theo VLAN, Vigor còn có khả năng quản lý linh hoạt theo tên người dùng cụ thể (User-based) với rất nhiều chính sách linh hoạt. Khi bật tính năng này, bạn có thể tạo user để quản lý ngay trên thiết bị hoặc quản lý tập trung bằng cách đồng bộ user với các máy chủ phổ biến là Windows Active Directory hoặc LDAP trên các nền tảng Unix (Linux) (Các Server có chức năng AAA - authentication, authorization, and accounting)

Giờ đây những trường hợp nhiều người dùng chung một máy tính hoặc người sử dụng làm các các công việc đòi hỏi di chuyển và đăng nhập vào hệ thống ở những nơi khác nhau, nhà quản trị mạng vẫn có thể dễ dàng triển khai các chính sách riêng biệt cho mỗi người, mỗi phòng ban. Đây thật sự là một tính năng đáng giá do việc quản lý theo tên người dùng thường chỉ thấy trên các thiết bị UTM cao cấp và mắc tiền hơn rất nhiều. Sẽ rất dễ dàng và thuận lợi nếu người sử dụng chỉ cần nhớ duy nhất một user / password dùng cho tất cả: Đăng nhập vào máy tính (Domain), sử dụng email (Exchange), trao đổi dữ liệu (File server), chạy phần mềm (ERP), VPN (Client-to-Site), sử dụng internet (Firewall/User-based)

Bài viết bên dưới sẽ hướng dẫn bạn tạo các profile LDAP để liên kết với các Server AAA. Sau đó bạn có thể sử dụng nó trong rất nhiều ứng dụng của Vigor

Bước 1: Tạo các User và Group trên Windows

Trên lần lượt tạo các user, group, OU trên Active Directory của Windows

- anphat01, anphat02, anphat02 thuộc Group Staff trong OU Userbased

- sp01, sp02, sp02 thuộc thuộc Group Support trong OU Userbased

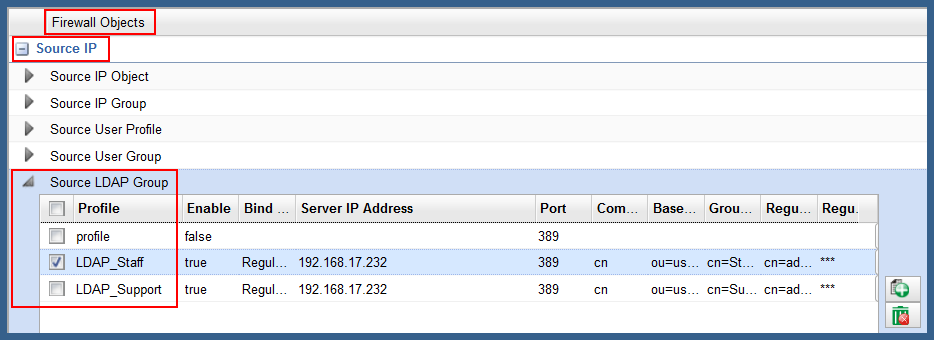

Bước 2: Tạo LDAP Profile trên vigor 2960/3900/300B

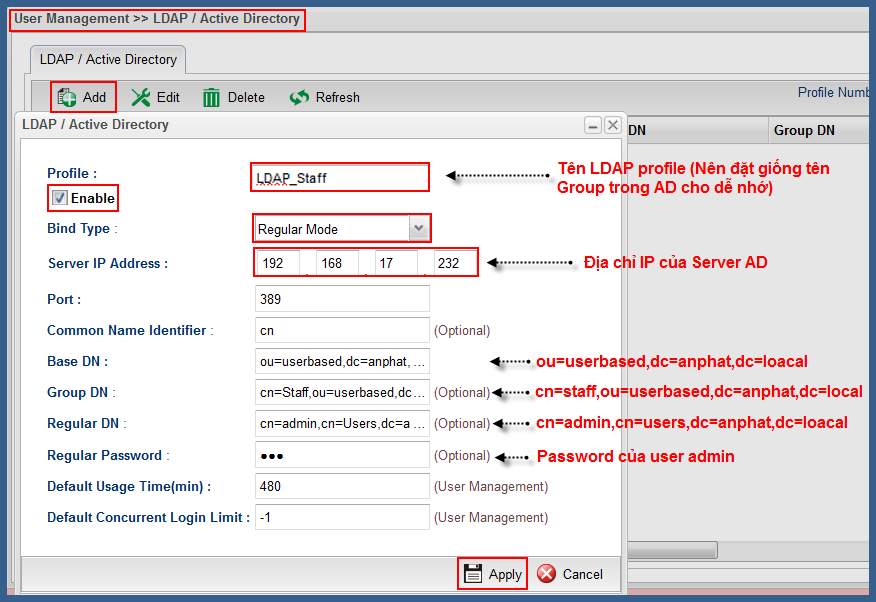

- Tạo LDAP profile cho group Staff (LDAP_Staff)

- Vào User Management >> LDAP/ Active Directory >> click Add >> Chọn Enable

- Bind type : chọn Regular Mode

- Base DN : Định nghĩa cho OU Userbased (OU chứa group Staff)

- Group DN : Định nghĩa cho group Staff

- Regular DN : User có quyền truy xuất service LDAP của AD (Nếu không chắc bạn nên lấy user có quyền admin)

- Regular password : Password của user trên (Regular DN)

- Default Usage Time (min) : Thời gian cấp cho mỗi lần login (hết thời gian user cần login lại)

- Default Concurrent Login Limit : Cùng một account cho phép bao nhiêu người đăng nhập chùng lúc

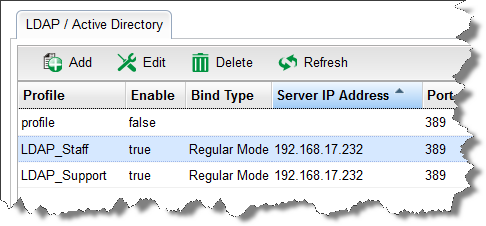

(Lần lượt tạo tất các các LDAP profile cho các group của AD trên Windows mà chúng ta cho phép Vigor sử dụng)

Bước 3: Các ứng dụng có thể sử dụng với LDAP Profile

3.1 Áp dụng trong việc quản lý truy cập internet theo người sử dụng

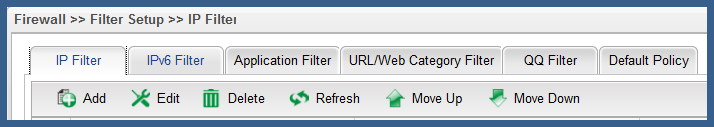

Như chúng ta đã biết chức năng quản lý người sử dụng (firewall/filter/user-based) của DrayTek rất mạnh và rất linh động:

- Source: Bạn cần lọc ai, cấm ai? Dựa vào: IP, MAC address, User Local, User domain trên Windows (Thông qua Radius, LDAP)- Destination: Bạn cần cấm-cho phép người đó sử dụng cái gì?- Service: Bạn cần lọc nội dung gì? Dựa vào: Protocol, Keyword (URL), File Extension, Application (IM, P2P, Tunnel, Streaming, Remote Control, Web hosting,…)- Schedule: Lập thời gian thực thi các chính sách (Filter, Rule) linh hoạt.

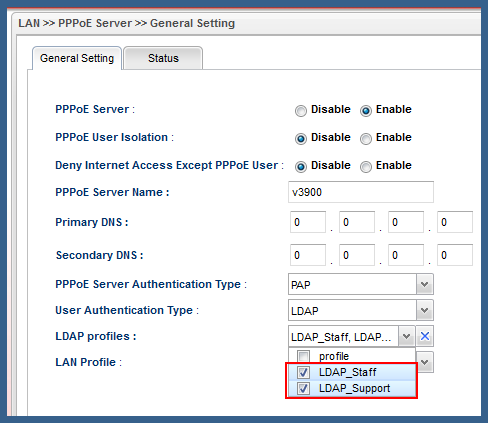

3.2 Áp dụng cho PPPoE server (Cung cấp dịch vụ như ISP)

Không hẳn cần phải là VNPT, Viettel, FPT,…thì mới cung cấp được dịch vụ internet với kết nối PPPoE thông dụng. Với các Công ty cung cấp dịch vụ internet cho các Ký túc xá Sinh viên, Khu tập thể,… vẫn có thể quản lý tập trung bằng một Server AAA duy nhất. Tất cả các nơi sẽ sử dụng LDAP để liên kết với Server AAA chứng thực cho người dùng. Khi đó bạn hoàn toàn có thể dễ dàng cung cấp các tài khoản internet theo các profile (LDAP) được định nghĩa sẳn

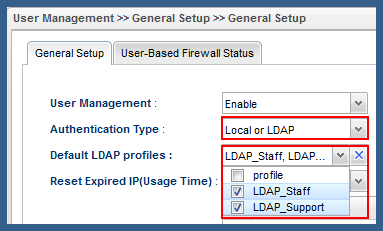

3.3 Áp dụng cho tính năng User-based của DrayTek

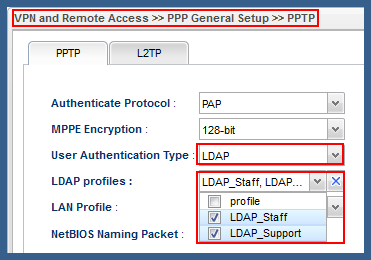

3.4 Áp dụng chứng thực cho VPN Client

Bước 4. TroubleShoot.

- Dùng tool kiểm tra LDAP serer: https://www.draytek.com/support/knowledge-base/5439

Quý Khách cần hỗ trợ kỹ thuật và giải pháp, vui lòng liên hệ

- Văn phòng TPHCM (028) 3925 3789

- Chi nhánh miền Bắc (024) 3781 5089

- Chi nhánh miền Trung (0236) 367 9515

- Hotline Hỗ Trợ Kỹ Thuật: 1900 633 641