A. Chuẩn bị

- Backup cấu hình hiện tại: https://www.anphat.vn/quan-ly-thiet-bi-system-maintenance/drayos-huong-dan-backup-va-restore-cau-hinh

B. Nâng cấp Firmware

1. Download firmware mới nhất tại https://www.anphat.vn/firmware hoặc https://fw.draytek.com.tw

2. Nâng cấp firmware theo hướng dẫn: https://www.anphat.vn/quan-ly-thiet-bi-system-maintenance/drayos-nang-cap-firmware-cho-draytek-router-vigor

C. Quản lý thiết bị (Management)

1. Thiết lập mật khẩu phức tạp (Strong Password) để đăng nhập thiết bị . Thường xuyên thay đổi mât khẩu đăng nhập.

- Đổi Pass theo hướng dẫn : https://www.anphat.vn/quan-ly-thiet-bi-system-maintenance/drayos-doi-mat-khau-dang-nhap-thiet-bi

2. Tắt Remote từ xa hoặc chỉ cho phép truy cập từ xa (remote management) cách dịch vụ cần thiết.

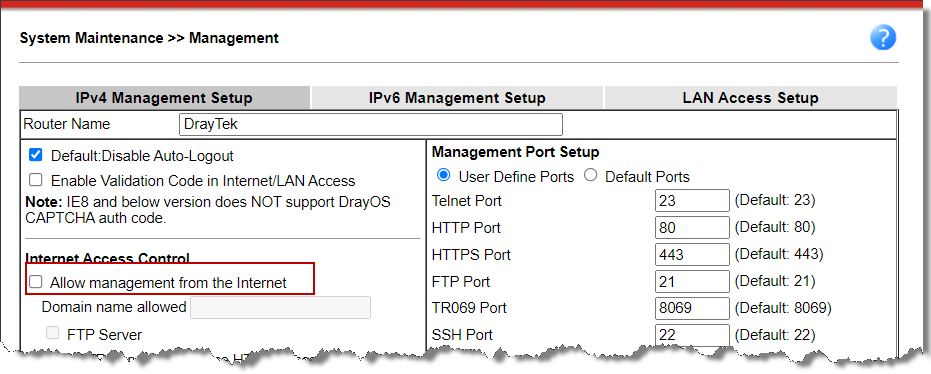

a. Tắt Remote từ xa

Vào System Maintename >> Management

- Bỏ Check Allow management from the Internet

- Nhấn OK

- Nhấn OK lần nữa reboot thiết bị

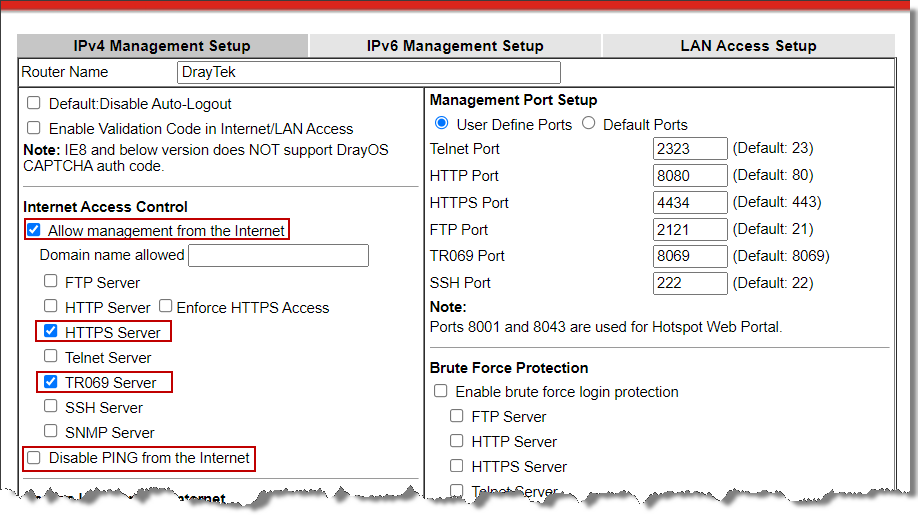

b. Chỉ chỉ cho phép truy cập từ xa (remote management) cách dịch vụ cần thiết.

Ví dụ: Chỉ cho phép bên ngoài truy cập quản lý thiết bị bằng dịch vụ HTTPS, Cloud và ping đến IP WAN thiết bị)

Vào System Maintename >> Management

- Check Allow management from the Internet

- Check dịch vụ HTTPS

- Check TR069 Server

- Bỏ check Disable PING from the Internet

- Nhấn OK

- Nhấn OK lần nữa reboot thiết bị

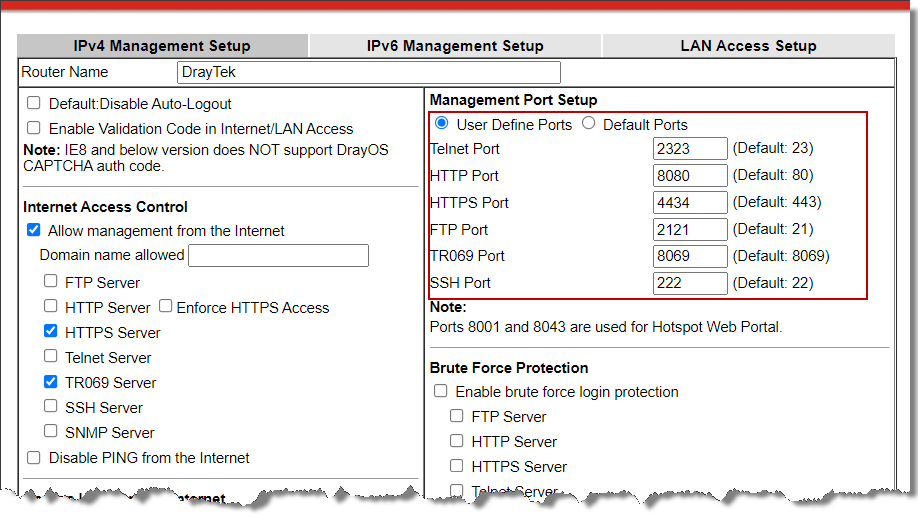

3. Đổi port quản lý thiết bị

Mặc định, Router DrayTek sử dụng các Port 21, 22, 23, 80, 443, 8069. Rất dễ bị tấn công từ bên ngoài. Nên đổi thành port khác.

Vào System Maintename >> Management

Lưu ý: nếu đã đổi port HTTP web login router từ 80à 8080 thì sau này muốn đăng nhập vào router phải thêm :8080 (ví dụ: trước khi đổi đăng nhập router bằng http://192.168.1.1 thì sau khi đổi muốn đăng nhập vào router phải sử dụng: http://192.168.1.1:8080. Tương tự các dịch vụ khác.

4. Giám sát, cảnh báo và ngăn chặn các truy cập trái phép

- Kích hoạt Brute Force Protection

- Hướng dẫn cấu hình Vigor Router gởi cảnh báo đến Telegram

5. Quản lý truy cập từ xa

- Chỉ cho phép những nới được phép truy cập từ xa quản lý thiết bị bằng cách sử dụng ACL (nếu có những thiết bị truy cập bên ngoài có IP tĩnh)

- Bảo vệ truy cập từ ngoài internet vào Router với Port Knocking

- Hướng dẫn quản lý truy cập router từ xa xác thực 2FA bằng cách gửi SMS qua Telegram

6. Đăng kí tên miền DrayDDNS và sử dụng chứng chỉ Let’s Encyption bảo mật cho SSL và HTTPS

- Hướng dẫn đăng kí tên miền DrayDDNS: https://www.anphat.vn/quan-ly-thiet-bi-system-maintenance/huong-dan-kich-hoat-va-su-dung-drayddns

- Hướng dẫn đăng ký chứng chỉ SSL Let's Encrypt trên DrayTek: https://www.anphat.vn/quan-ly-thiet-bi-system-maintenance/huong-dan-ap-dung-chung-chi-let-s-encrypt-tren-router-draytek

7. Ghi syslog thiết bị, cài đặt VPN/login Mail Alerts.

a. Cấu hình ghi Syslog, có 2 cách

- Lưu syslog bằng Syslog Tool: https://www.anphat.vn/quan-ly-thiet-bi-system-maintenance/drayos-cau-hinh-luu-syslog-tren-may-tinh-voi-draytek-syslog-tool

- Lưu Syslog bằng Usb Disk: https://www.anphat.vn/quan-ly-thiet-bi-system-maintenance/luu-syslog-len-usb-disk

b. Cấu hình VPN/ Login Mail Alert : https://www.anphat.vn/quan-ly-thiet-bi-system-maintenance/drayos-cau-hinh-mail-alert/-goi-mail-thong-bao-tren-draytek

8. Kiểm tra Syslog thường xuyên. Bật DoS defense và Block những IP nghi ngờ.

Hướng dẫn bật DoS và block những IP nghi ngờ. https://www.anphat.vn/quan-ly-thiet-bi-system-maintenance/drayos-kich-hoat-dos-defense-va-chan-ip-nghi-ngo-dos

D. VPN

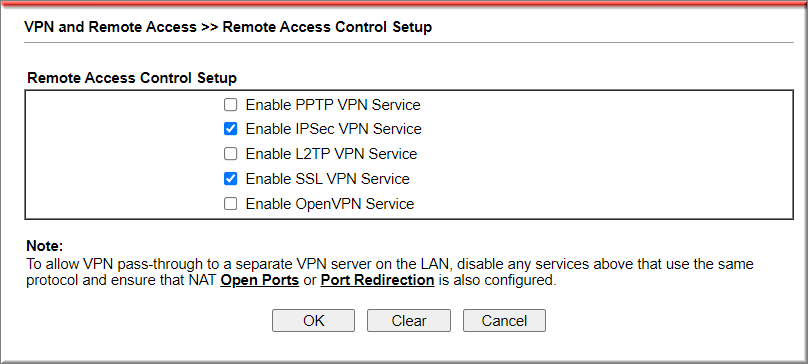

1. Tắt các dịch vụ VPN không cần thiết, chưa sử dụng. (ví dụ Open VPN, PPTP VPN,…)

Vào VPN and Remote Access>> Remote Access control, bỏ check các dịch vụ chưa sử dụng>> nhấn OK. Nhấn OK reboot thiết bị

2. Thiết lập mật khẩu phức tạp (Strong Password) cho các profile LAN to LAN, Host to LAN. Thường xuyên thay đổi mật khẩu

3. Chỉ cho phép kết nối VPN từ những IP, domain cho phép đối với các profile VPN host to LAN

Tham khảo hướng dẫn: https://www.anphat.vn/vpn-cac-huong-dan-khac/quy-dinh-domain-duoc-phep-ket-noi-vpn-host-to-lan

4. Khuyến khích sử dụng giao thức VPN bảo mật cao. (như IPsec X.509 với LAN to LAN và SSL+mOTP for host to LAN.)

- Tạo VPN SSL Host to LAN: https://www.anphat.vn/windows-vpn-den-vigor-router/windowskhuyen-dung-huong-dan-cau-hinh-ssl-vpn-host-to-lan

- Ứng dụng mOTP trong VPN host to LAN: tham khảo hướng dẫn này https://www.anphat.vn/vpn-cac-huong-dan-khac/ung-dung-motp-de-bao-ve-mat-khau-vpn-client-smart-vpn